Patrik Sulander

e) Avaa yhteys HackTheBoxin verkkoon ja osoita, että yhteys toimii. Varmista esimerkkiosoitteella, että olet yhteydessä oikeaan HackTheBox maaliverkkoon. Voit esimerkiksi tarkistaa ipcalc:lla, että kyseessä on yksityinen IP. Kokeilla pingillä, että osoite vastaa vain, kun VPN-tunneli on päällä. Kokeilla surffata jotain sivua, joka näkyy vain tuolta maaliverkosta. Ja tietysti, että kaikki toimii odotetulla tavalla.

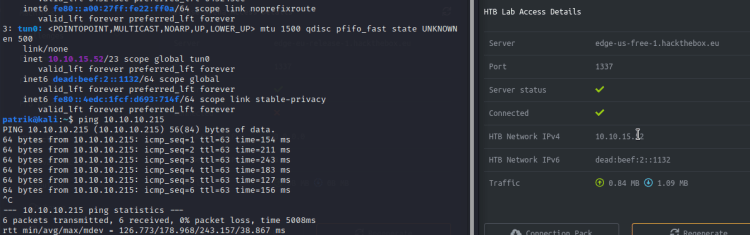

- Kirjauduin hacktheboxiin –> access –> latasin connection paketin –> Komento “sudo openvpn Pakki.ovpn”

- Nyt näen ip addr komennolla uuden verkkolaitteen “tun0” ja olen onnistuneesti HTB verkossa. Tarkistin asian vielä “access” välilehden “HTB Lab Access Details” kehyksestä, joka näyttää yhteyden olevan kunnossa ja ipcalcin tuloksissa näytti yksityistä ip:tä sekä varmistin asian myös pingaamalla actiivista konetta “Academy” –> sudo ping 10.10.10.215

- Seuraavaksi pudotin itseni pois HTB -verkosta ja yritin pingata samaa maalikonetta

- “Destination net unreachable”

- Eli tarvitsemme tuon VPN-yhteyden jotta saamme yhteyden maalikoneeseen.

- sudo openvpn Pakki.ovpn –> ajoin itseni takaisin HTB-verkkoon ja yhteys toimii taas

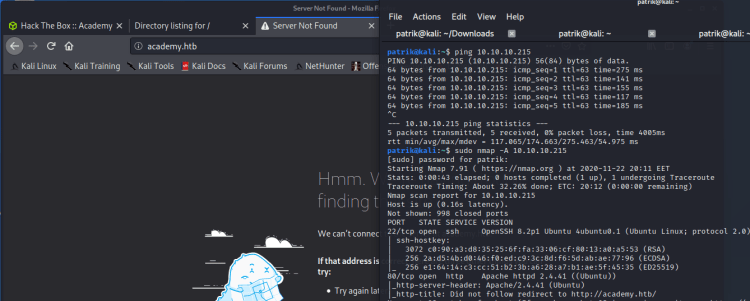

- sudo nmap -A 10.10.10.215–> skannasin “Academy” maalikoneen ja kuten näemme apache-palvelin on käytössä ja portti 80 on avoin.

- Kirjoitin urliin 10.10.10.215:80 ja pääsin “academy.htb” sivustolle. Kuten huomaamme screenshotista niin http-title “redirectaa” meidät tuolle sivustolle, joka ei ole edes olemassa.

Ehkä hieman huono esimerkki, mutta kaikki toimii niinkuin pitäisi.

f) Tiedustele aktiivisesti HackTheBoxin verkko. Analysoi tulokset. Käytä nmap-porttiskanneria. Seuraa koko ajan porttiskannerin toimintaa snifferillä, kuten tshark tai wireshark. HTB:n ratkaisut yhdessä sovitun salasanan taakse, jotta emme spoilaa toisten kilpailua. Tämä on laaja tehtävä, koska analysoitavaa on paljon. Pelkät komentojen tulosteet ilman analyysia eivät riitä, pääpaino on tulosten selittämisellä ja tulkinnoillasi.

- HackTheBoxin verkossa koneet sijaitsevat osotteiden 10.10.10.1-10.10.10.254 välillä = 10.10.10.0/24.

- Avasin ensimmäiseksi “wiresharkin” –> sudo wireshark

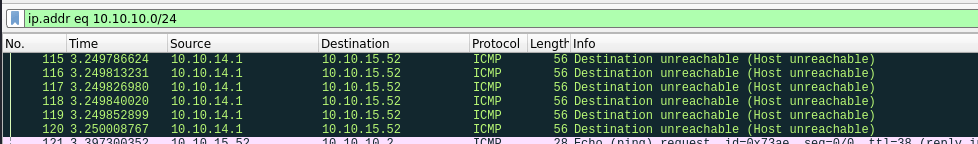

- Laitoin wiresharkin kuuntelemaan tun0 -verkkolaitetta (HTB-verkko) ja filtteröin sen vielä –> ip.addr eq 10.10.10.0/24

- Päätin vähän palotella tiedusteluani osiin, että pysyisin ees jotenkuten kärryillä (ensiksi ajattelin vaan käyttää komentoa “sudo nmap –top-ports 40 -sS -A 10.10.10.0/24 -oA testitulokset”)

- Kokeilin ensiksi “ping sweep”/pingi skannausta koko HTB-verkkoon.

- sudo nmap -sn 10.10.10.0/24

- Terminaalissa saimme nopeasti selville (10 sekunnissa) 256 -osoitteesta 24 hostia on päällä.

- Wiresharkissa näemme ensiksi paljon omalta koneelta lähteviä echo (ping) requesteja muille kohdeosoitteille.

- Seuraavaksi tulikin echo (ping) reply paketteja maalikoneilta takaisin päin.

- 10.10.14.1 osoitteesta tuli meille “destination unreachable” (host unreachable) paketteja 6 kpl seuraavaksi (tutkin siis näitä järjestyksessä wiresharkissa) En oikein ymmärtänyt tätä, kun kyseistä osoitetta ei oltu edes pingattu missään vaiheessa. Tutkin tätä lisää, jos vain aika riittää.

- Seuraavaksi lähtikin SYN-paketteja kohteisiin porttiin 443 ja ACK-paketteja porttiin 80 ja timestamp requesteja lopuksi. Ilman sudoa ACK-pakettien tilalla oltaisiin lähetetty myös SYN-paketteja porttiin 80.

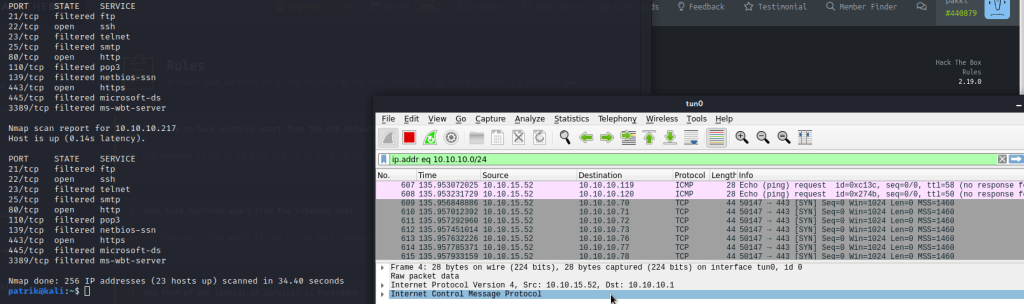

- Seuraavaksi kokeilin TCP connect skannausta kymmeneen suosituimpaan porttiin

- sudo nmap -sT –top-ports 10 10.10.10.0/24

- Koneet välillä 10.10.10.195-217 ovat ylhäällä.

- Koneemme lähettää taas echo (ping) requesteja, kysellen ovatko koneet hereillä. Sen jälkeen TCP-protokollan SYN-paketteja porttiin 443 ja ACK-paketteja 80 portteihin sekä timestamp requesteja.

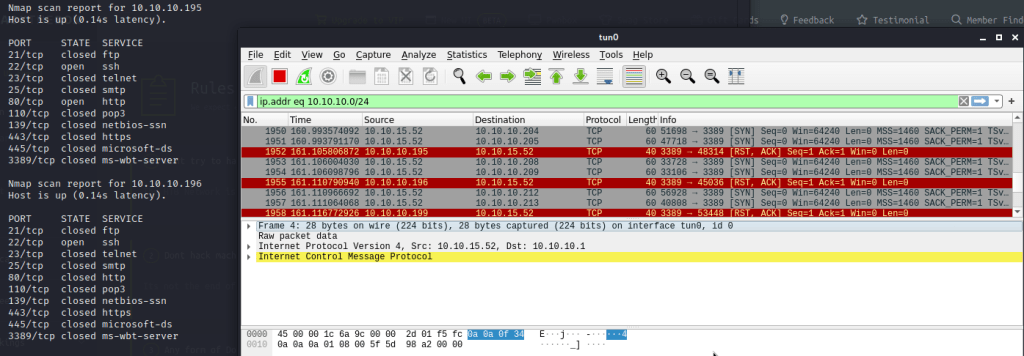

- Esimerkiksi ylhäällä olevilta koneilta 195 ja 196 saamme RST (reset), ACK-paketin portista 3389, terminaalissa näemme kyseisten porttien olevan “closed” tilassa, johtuen juuri tästä että maalikoneet ilmoittavat yhteyden päättyvän ja sulkevat tämän istunnon. Mikään ohjelmisto ei siis kuuntele kyseistä porttia.

- 10.10.10.195 kone lähettää meille kuitenkin SYN, ACK -paketteja portista 22 ja heti perään koneemme lähettää takaisin ACK-paketin. Okei porttia kuunnellaan ja saamme sinne yhteyden, portti 22 on “Open” tilassa. Tämän jälkeen koneemme vielä lähettää 195 – koneelle RST, ACK-paketin ja lopettaa istunnon portin välillä. Selittäisin tämän sillä, että saimme kaiken mitä halusimmekin tietää “kiitos moii!” tyyppisellä keskustelulla.

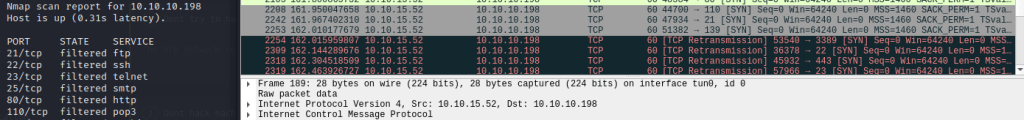

- Sitten esimerkkinä kohdekone 10.10.10.198, koneemme lähettää normaalisti ping requestit ja SYN-paketit, yrittää lähettää paketteja muutamaankin otteeseen, mutta mitään vasta kaikua ei tule. Nmap päättelee heidän yhteyskokeilujen olevan suodatettu esimerkiksi palomuurilla ja määrittää kaikkien porttien tilaksi “filtered”.

- Viimeinen skannaus, jolla haluamme tiedustella koneiden käyttöjärjestelmiä.

- “sudo nmap -O 10.10.10.0/24”

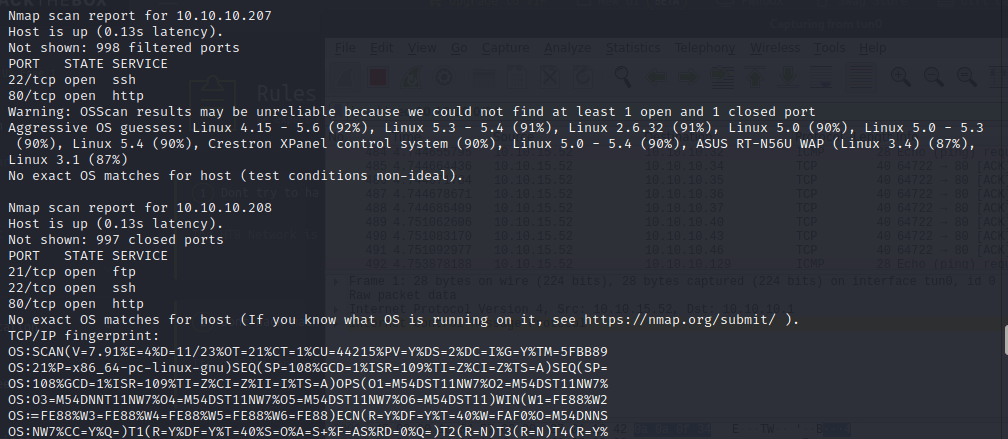

- Löysimme 23 koneesta 10 Linux konetta, 3 windows XP:tä ja 1 windows server 2016 käyttöjärjestelmää käyttävän koneen.

- Ensiksi näämme taas wiresharkilla koneemme pingaavan HTB-verkon koneita, kysellen taas “hei” oletko ylhäällä.

- “Three-way handshake” SYN- paketteja 443 porttiin ja ACK-paketteja lähetimme 80 portteihin.

- Vertaillaan konetta 207 (Linux 91% tarkkuudella) ja 208 (Ei löydetty mätsäävää käyttöjärjestelmää) Wiresharkin avulla

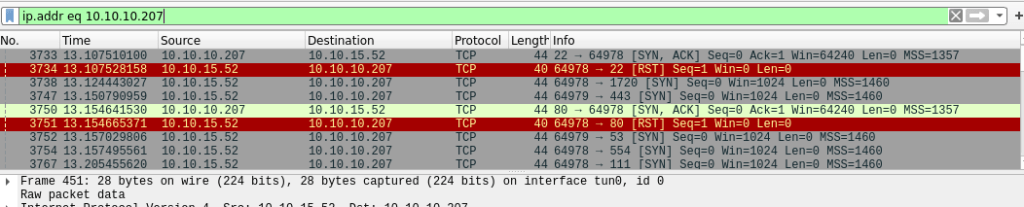

- Ensimmäistä kertaa näen koneemme lähettävän koneelle 207 myös FIN (sulkee yhteyden), PSH (puskee), URG(kiireinen) datapaketin (näillä lipuilla vissiin on tarkoitus kiertää palomuurin sääntöjä, niin sanottu joulukuusipaketti). Ymmärsin tämän pakettinipun niin, että sen pitäisi toimia kaikilla protokollilla sisältäen kaikki mahdolliset keinon, sekä että sitä käytetään juuri “fingerprinttien” löytämisen keinona, ehkä nmap vertailee käyttöjärjestelmiä juuri tämän jouluusipaketin avulla ja miten kohdekone reagoi siihen? En ole tästä nyt täysin varma (Lähteet: wikipedia, nmap.

- Koneemme katkaisee taas RST-paketeilla koko TCP -yhteyden portteihin jotka vastaavat. En kyllä ymmärrä miksi koneemme lähettää lopuksi moneen otteeseen RST-paketteja esimerkiksi porttiin 22 (jokaisen RST-paketin välillä saamme portilta takaisin SYN, ACK-paketteja).

- Koneen 208 pakettien tutkailu wiresharkissa ei nyt oikein auta minua tämän kanssa. Olen sen verta hukassa, mutta minun silmiini molempien koneiden välilen keskustelu oman koneemme kanssa näyttää täysin samalta.